Les « Protected Users » : Une démarche de sécurité essentielle pour les comptes à privilèges

Dans l’univers complexe de la cybersécurité, la protection des comptes d’utilisateurs, en particulier de ceux qui ont des privilèges élevés (= les comptes à privilèges) est une priorité. Microsoft a introduit une fonctionnalité puissante pour renforcer la sécurité de ces comptes au sein des environnements Active Directory : les « Protected Users » ou utilisateurs protégés. Cette approche ciblée vise à fournir un niveau de protection supplémentaire, améliorant la sécurité des systèmes informatiques en identifiant et en protégeant les utilisateurs clés.

L’objectif de sécurité : protéger les comptes sensibles

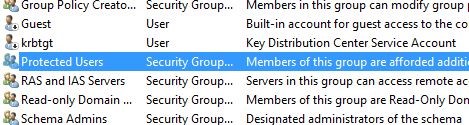

La première question qui se pose est la suivante : qui sont les « Protected Users » ?

Il s’agit d’une désignation attribuée aux comptes d’utilisateurs jugés sensibles en raison de leur rôle critique dans l’accès aux ressources du système d’information.

Cela inclut généralement les administrateurs système, les DSI, RSSI, les comptes de service et d’autres utilisateurs (externes comme les auditeurs, consultants et télémainteneurs, infogérants) qui détiennent un accès étendu aux ressources du système d’information.

L’objectif fondamental de cette fonctionnalité est d’améliorer la sécurité et le contrôle de ces comptes en réduisant la vulnérabilité potentielle aux attaques et de prévenir les escalades de privilèges.

Une protection avancée : Comment ça fonctionne …

Ce groupe de sécurité est élaboré dans le cadre d’une stratégie visant à réguler l’exposition des informations d’identification au sein de l’entreprise. Les membres de ce groupe bénéficient automatiquement de mesures de protection non configurables appliquées à leurs comptes. L’inclusion dans le groupe des Utilisateurs Protégés ou protected users est conçue pour être par défaut restrictive et sécurisée de manière proactive. La seule façon de modifier ces protections pour un compte est de le retirer du groupe de sécurité.

Les conditions pour garantir une protection des appareils aux membres du groupe « Utilisateurs protégés » sont les suivantes :

- Le groupe de sécurité global « Utilisateurs protégés » est répliqué sur l’ensemble des contrôleurs de domaine du compte.

- La prise en charge par défaut de Windows 8.1 et de Windows Server 2012 R2 est assurée. L’avis de sécurité 2871997 étend cette prise en charge à Windows 7, Windows Server 2008 R2, et Windows Server 2012.

Cela implique que les utilisateurs doivent appartenir à des domaines configurés au niveau fonctionnel de domaine Windows Server 2012 R2 ou supérieur.

Lorsqu’un compte utilisateur est ajouté au groupe « protected users », les protections suivantes sont activées – Source Microsoft :

- La délégation d’informations d’identification (CredSSP) ne met pas en cache les informations d’identification de l’utilisateur en texte brut

- À compter de Windows 8.1 et Windows Server 2012 R2, Windows Digest ne met pas en cache les informations d’identification d’utilisateur en texte brut, même quand Windows Digest est activé.

- NTLM ne met pas en cache les informations d’identification de l’utilisateur en texte brut ou la fonction unidirectionnelle NT (NTOWF).

- Kerberos ne crée plus de clés DES ou RC4. Par ailleurs, il ne met pas en cache les informations d’identification d’utilisateur en texte brut ni les clés à long terme après l’acquisition du TGT initial.

- Comme aucun vérificateur n’est mis en cache pendant la connexion ou le déverrouillage, la connexion hors connexion n’est plus prise en charge.

Une fois que le compte d’utilisateur est ajouté au groupe Utilisateurs protégés, la protection commence quand l’utilisateur se connecte à l’appareil.

Les comptes membres du groupe Protected Users qui s’authentifient sur un domaine Windows Server 2012 R2 ne peuvent plus :

- S’authentifier avec l’authentification NTLM

- Utiliser les types de chiffrement DES ou RC4 dans la pré-authentification Kerberos

- Renouveler les tickets TGT Kerberos au-delà de la durée de vie initiale de 4h.

Des configurations non modifiables pour l’expiration des tickets TGT sont définies individuellement pour chaque compte appartenant au groupe « Utilisateurs protégés ». En général, la durée de vie et le renouvellement des tickets TGT sont établis par le contrôleur de domaine en fonction des stratégies du domaine, notamment la durée de vie maximale du ticket utilisateur et la durée de vie maximale pour le renouvellement du ticket utilisateur. Cependant, pour les membres du groupe « Utilisateurs protégés », la valeur de 600 minutes est spécifiée pour ces stratégies de domaine.

La protection contre les menaces

Une des principales motivations derrière l’activation des « Protected Users » est la réduction du risque d’attaques ciblées. Les menaces telles que l’usurpation de jetons (token impersonation) sont sérieusement entravées grâce à ces mécanismes renforcés. En effet, en améliorant les mécanismes d’authentification, cette fonctionnalité complexifie la tâche des attaquants en restreignant leur capacité à compromettre ces comptes clés.

Découvrez PROVE IT, notre solution de PAM-BASTION

Sélectif par nature les « Protected Users » ?

Une caractéristique importante des « Protected Users » est que leur activation est sélective. Cela signifie que les administrateurs ont un contrôle total pour désigner les comptes à protéger.

De notre point de vue, Protected Users devrait être actif pour tout le monde (comptes standard et comptes à privilèges) sauf s’il existe des problèmes de compatibilité et qu’abaisser la sécurité de l’authentification pour ces accès est acceptable ou mitigé par d’autres mécanismes. Le principal cas d’usage ou il pose problème est pour l’authentification des postes hors ligne. L’authentification ne fonctionne pas dans ce cas, ce qui peut être problématique pour les utilisateurs nomades.

Compatibilité : Une évaluation nécessaire

La mise en place des « Protected Users » nécessite une évaluation minutieuse des applications et des services existants au sein du SI de votre organisation. L’objectif est de garantir que ces systèmes sont compatibles avec les mécanismes de sécurité renforcés et de bien identifier les éventuelles problématiques.

Il est important de noter que certaines applications plus anciennes ou spécifiques peuvent rencontrer des problèmes de compatibilité avec cette fonctionnalité. Microsoft recommande d’éviter les technologies obsolètes. Une gestion précise est de mise pour éviter toute interruption des services.

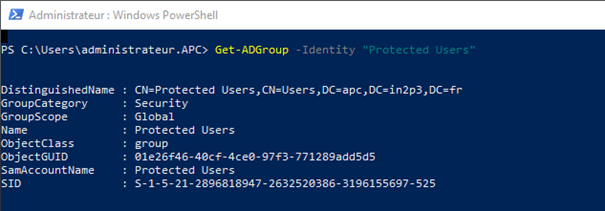

Exemple d’invite de commande PowerShell utilisé pour récupérer des informations sur un groupe Active Directory spécifique, en l’occurrence le groupe appelé « Protected Users »

Mises à jour et bonnes pratiques : la clé de la sécurité

Pour maintenir une sécurité forte des comptes « Protected Users », il est essentiel de garder les systèmes et les contrôleurs de domaine à jour. Cela garantit que les dernières améliorations de sécurité sont en place. En outre, suivre les meilleures pratiques de sécurité pour l’ensemble de l’environnement Active Directory est un impératif.

En savoir plus sur notre certification Visa de Sécurité – CSPN par l’ANSSI

PROVE IT de Rubycat : protégez vos « protected users » avec une solution robuste et certifiée par l’ANSSI

Nous sommes éditeur d’une solution logicielle, PROVE IT, spécialisée en traçabilité et contrôle des accès sensibles (accès tiers et utilisateurs à privilèges) aux équipements du système d’information. Il s’agit d’une solution de gestion des comptes à privilèges (PAM – Privilèged Access Management) avec la mise en place d’un bastion informatique qui comprend des fonctionnalités dédiées pour les protected users. PROVE IT est certifié visa de sécurité CSPN par l’ANSSI.

Une protection renforcée

PROVE IT propose un contrôle d’accès basé sur les rôles (RBAC) qui permet de définir des autorisations spécifiques pour chaque utilisateur à privilèges, y compris les « Protected Users ». Cela signifie que chaque utilisateur obtient uniquement les privilèges nécessaires pour accomplir ses tâches, conformément au principe du moindre privilège.

En limitant l’accès aux ressources critiques, le bastion d’administration PROVE IT diminue considérablement les risques d’abus, de piratage ou d’exploitation des données et des systèmes. Les « Protected Users » n’ont que l’accès nécessaire, ce qui réduit la surface d’attaque potentielle.

Traçabilité et sécurité

Toutes les activités effectuées via PROVE IT sont enregistrées (en vidéo notamment) de manière systématique. Cette traçabilité complète est essentielle pour l’audit et la détection rapide d’activités suspectes. Pour les « Protected Users », cela signifie qu’il est possible d’identifier rapidement tout comportement pouvant endommager le SI.

Gestion des identifiants

La sécurité des comptes à privilèges est un enjeu critique, en particulier pour les « Protected Users ». PROVE IT intègre des fonctionnalités de gestion centralisée des identifiants et des secrets via son coffre-fort d’identifiants secondaires. Cela renforce la sécurité des comptes à privilèges, car l’accès aux identifiants sensibles est restreint, conformément au principe du moindre privilège.

Une approche intégrée de la sécurité

La solution PROVE IT de Rubycat offre une approche intégrée de la sécurité des comptes à privilèges, permettant de contrôler, de surveiller et d’auditer de manière exhaustive les activités des « Protected Users ».

En conclusion

Les « Protected Users » sont un élément essentiel de la stratégie de sécurité des comptes à privilèges dans les environnements Active Directory. Intégrer ce groupe d’utilisateurs renforce la protection des comptes à privilège. Cependant, leur activation doit être réalisée avec précaution pour éviter toute perturbation des services et de l’infrastructure existants.