Ce que les gens entendent par « Bastion SSH »

Dans le monde de la cybersécurité, le terme « Bastion SSH » est souvent recherché, mais il reste mal compris. Alors que les entreprises cherchent constamment à renforcer leurs systèmes d’information (SI), comprendre le véritable rôle et l’efficacité d’un bastion SSH fait partie des essentiels. Cet article vise à démystifier le concept et à explorer des solutions plus avancées comme PROVE IT de Rubycat.

Qu’est-ce qu’un bastion SSH ?

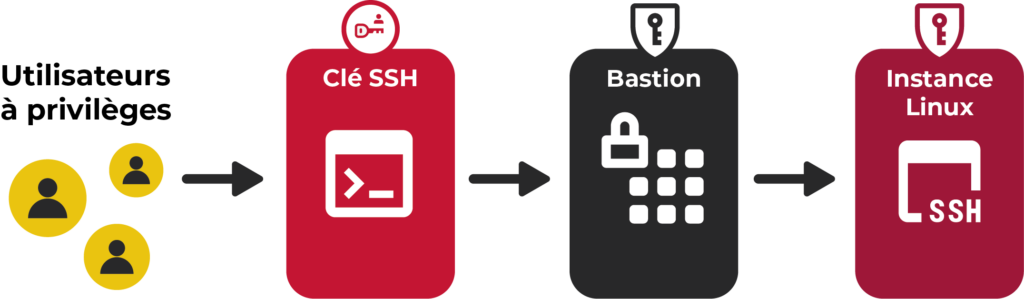

Le bastion SSH est une composante critique de la cybersécurité, agissant comme un point de contrôle sécurisé pour les accès distants à un réseau interne généralement en ligne de commande. Imaginez un serveur bastion comme un gardien vigilant à l’entrée d’une forteresse : il scrute chaque individu qui souhaite entrer et s’assure qu’il a le droit de passer. Ce serveur, dédié et sécurisé, est le seul point par lequel les connexions SSH (Secure Shell) sont autorisées, garantissant ainsi un contrôle centralisé et une sécurité renforcée.

Fonctions clés les plus connues du serveur bastion :

- Point d’entrée unique : il centralise toutes les connexions SSH, offrant un contrôle plus simple des accès.

- Sécurité renforcée : grâce au protocole SSH, les communications sont chiffrées, assurant la confidentialité et l’intégrité des données transmises.

- Authentification avancée : utilise des méthodes d’authentification diverses comme les clés SSH, l’authentification multi-facteur, ou les certificats numériques.

- Journalisation et audit : toutes les sessions SSH sont enregistrées, facilitant l’audit de sécurité et l’analyse des incidents.

- Filtrage et contrôle d’accès : des règles strictes sont appliquées pour définir qui peut se connecter et à quels systèmes ils peuvent accéder.

En déployant un bastion SSH, une organisation crée une barrière solide pour se protéger des cybermenaces. Ce serveur bastion ne se contente pas de filtrer le trafic, il joue un rôle actif dans la défense du réseau. Sa configuration et sa gestion nécessitent une attention particulière : il doit être régulièrement mis à jour, surveillé en continu et isolé des autres systèmes pour réduire la surface d’attaque.

En somme, le bastion SSH est considéré comme une combinaison d’une stratégie de sécurité rigoureuse et d’une technologie avancée. Il servirait, non seulement, de point de contrôle pour les accès au réseau, mais aussi comme un outil essentiel pour la surveillance, l’audit et la gestion des risques de sécurité. Bien configuré, il devient un pilier de la stratégie de cybersécurité d’une organisation. Cependant, ce système peut cacher de grandes disparités.

Schéma explicatif bastion SSH

La méthode du serveur SSH de rebond

Les serveurs SSH de rebond, également connus sous le nom de « bastion hosts » ou « jump hosts », sont des serveurs configurés pour agir comme des passerelles sécurisées vers d’autres machines situées dans des réseaux privés. Ils sont souvent utilisés dans les environnements réseau d’entreprise où l’accès direct aux serveurs internes est restreint pour des raisons de sécurité.

Voici comment fonctionne généralement un serveur SSH de rebond :

- Accès initial : L’utilisateur se connecte d’abord au serveur de rebond via SSH. Ce serveur est généralement situé dans le réseau public ou dans une zone de périmètre de sécurité moins sensible.

- Authentification : Une fois connecté au serveur de rebond, l’utilisateur doit généralement s’authentifier à l’aide de ses identifiants (nom d’utilisateur et mot de passe, ou clés SSH).

- Accès aux ressources internes : Une fois authentifié sur le serveur de rebond, l’utilisateur peut utiliser des commandes SSH supplémentaires pour se connecter aux serveurs internes du réseau privé. Ces connexions peuvent être directes ou via d’autres serveurs intermédiaires selon la topologie du réseau.

Les serveurs SSH de rebond offrent plusieurs avantages en termes de sécurité :

- Réduction des points d’entrée : En limitant l’accès direct aux serveurs internes, les serveurs de rebond réduisent la surface d’attaque potentielle du réseau.

- Suivi et audit : Toutes les connexions aux serveurs internes passent par le serveur de rebond, ce qui facilite le suivi et l’audit des activités des utilisateurs.

- Contrôle d’accès : Les règles de pare-feu et les politiques de sécurité peuvent être appliquées plus facilement sur le serveur de rebond pour contrôler qui peut accéder aux ressources internes.

- Authentification centralisée : Les utilisateurs peuvent être authentifiés de manière centralisée sur le serveur de rebond, ce qui simplifie la gestion des comptes utilisateur.

Les serveurs SSH de rebond sont une composante importante des architectures de sécurité réseau, offrant un moyen sûr et contrôlé d’accéder aux ressources internes à partir de réseaux externes non sécurisés.

Les limitations des serveurs SSH de rebond

Les serveurs SSH de rebond, bien qu’utiles pour la sécurité et la gestion des accès, présentent des limites significatives. C’est là que PROVE IT de Rubycat intervient pour combler ces lacunes :

- Complexité de configuration : Les serveurs de rebond peuvent être difficiles à configurer et à gérer, surtout dans des environnements réseau complexes. En revanche, PROVE IT est conçu pour être facile à configurer, même dans les environnements les plus exigeants.

- Mise en place et maintenance : La mise en place et la maintenance d’un serveur de rebond peuvent nécessiter des ressources supplémentaires, augmentant ainsi les coûts de l’infrastructure réseau. Avec PROVE IT, ces coûts sont réduits grâce à une gestion simplifiée.

- Visibilité et contrôle des actions des utilisateurs : Les serveurs de rebond traditionnels peuvent ne pas offrir une visibilité complète sur les actions des utilisateurs ni un contrôle suffisant. PROVE IT, en revanche, offre une visibilité complète et un contrôle précis des actions des utilisateurs, améliorant ainsi la sécurité et la conformité.

Il est important de noter que certaines limitations inhérentes aux serveurs de rebond, telles que le point unique de défaillance, la surcharge du serveur, la latence accrue, la faible tolérance aux erreurs et la dépendance aux connexions Internet, peuvent également exister avec d’autres solutions de bastion.

Cependant, la facilité de configuration, la gestion simplifiée et le contrôle accru des actions des utilisateurs offerts par PROVE IT en font une solution supérieure pour sécuriser l’accès aux ressources internes. En résumé, PROVE IT de Rubycat offre une solution plus simple et plus contrôlable pour sécuriser l’accès aux ressources internes, tout en répondant aux mêmes défis de sécurité que les serveurs de rebond traditionnels.

PROVE IT : Une approche avancée du bastion SSH

Contrairement aux solutions maisons, PROVE IT de Rubycat offre une approche plus sophistiquée et sécurisée du concept de bastion. PROVE IT intègre :

- Traçabilité améliorée : un suivi précis des actions des utilisateurs dès leur connexion au bastion, assurant une meilleure auditabilité.

- Restrictions d’accès : les droits d’accès sont strictement contrôlés, limitant les utilisateurs aux seules ressources nécessaires.

- Politiques d’accès personnalisables : des politiques d’accès détaillées, garantissant que seuls les utilisateurs autorisés peuvent accéder à des ressources spécifiques.

- Rapide à installer (intégration aisée sur le SI – 30 mins) et 3 heures pour la prise en main de l’outil

Découvrez PROVE IT, notre solution de PAM-BASTION

Application pratique de PROVE IT

Illustrons avec un exemple concret : un groupement hospitalier utilise PROVE IT pour gérer l’accès à ses serveurs critiques contenant des données sensibles. Avant l’implémentation de PROVE IT, les employés utilisaient un bastion SSH maison, ce qui entraînait des problèmes de traçabilité et des risques de sécurité (sans compter les frictions utilisateurs…). Avec PROVE IT, l’entreprise a pu non seulement surveiller et enregistrer toutes les sessions SSH, mais aussi imposer des politiques d’accès strictes, assurant ainsi une sécurité renforcée et une conformité réglementaire.

Conclusion

En comprenant les limites des modèles de bastion SSH traditionnels et en adoptant des solutions avancées comme PROVE IT, les entreprises peuvent renforcer efficacement leur sécurité. PROVE IT de Rubycat n’est pas seulement un bastion SSH ; c’est une solution complète de gestion des accès privilégiés, conçue pour répondre aux défis modernes de la cybersécurité.