Mise en conformité de votre SI

Fuites de données, exploitation douteuse des informations clients, piratage... Le contexte réglementaire, en France, en Europe et ailleurs évolue pour s’adapter à la numérisation de l’ensemble des processus, protéger les utilisateurs mais aussi les organisations.

La mise en conformité avec ces règlements et directives a notamment pour objectif de se prémunir de potentielles sanctions, mais c’est surtout un gage de crédibilité vis-à-vis de vos clients, de vos usagers et de vos collaborateurs.

Nous vous aidons avec notre solution PROVE IT de PAM – Bastion à vous mettre en conformité avec ces directives, règlements et certifications.

Découvrir la solution

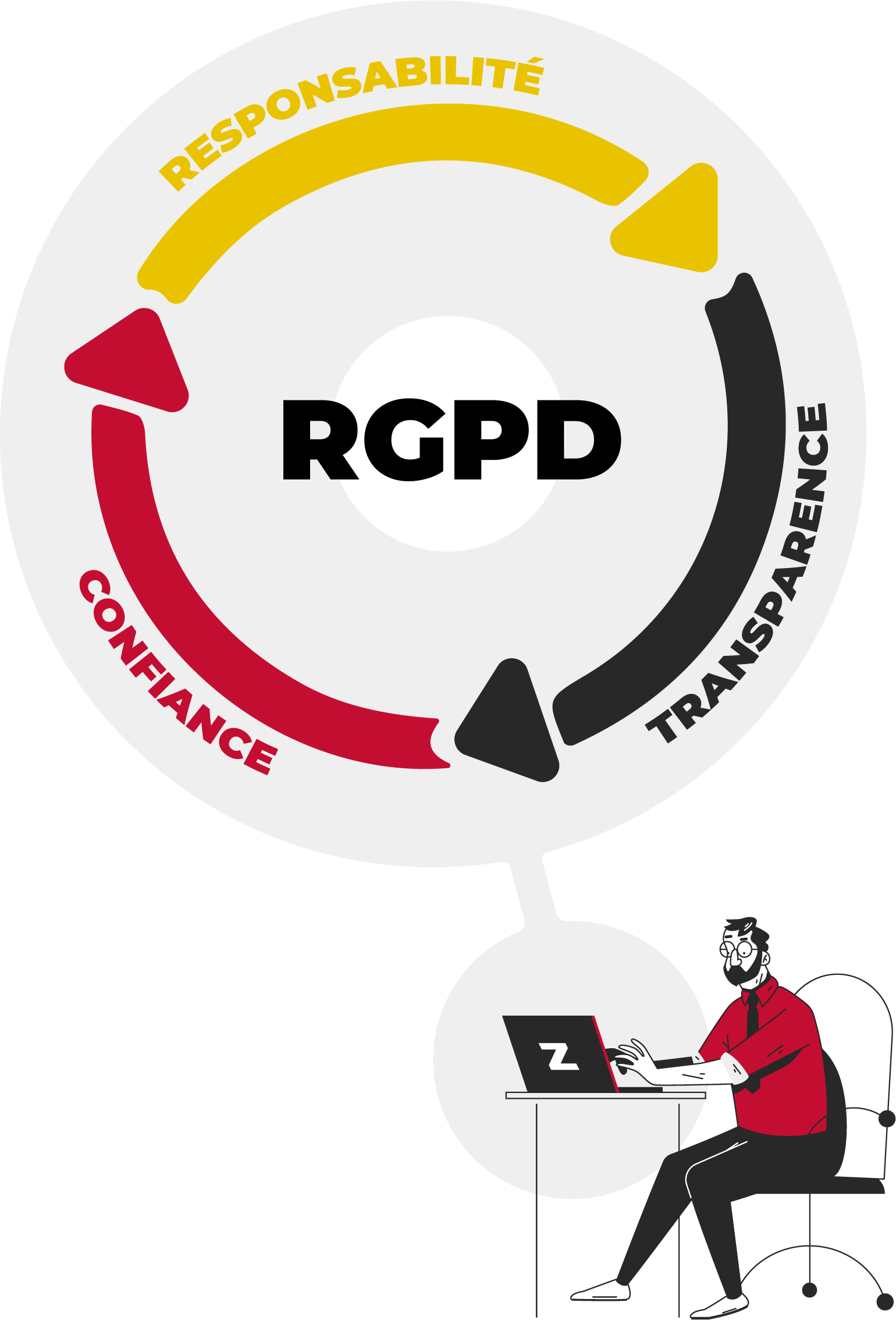

RGPD

Le Règlement Général sur la Protection des Données (RGPD), en vigueur depuis mai 2018, est une avancée majeure dans la préservation de la vie privée et la sécurisation des données au sein de l'Union Européenne. Son objectif principal est d'harmoniser les lois sur la protection des données à travers les États membres, tout en renforçant les droits des individus sur leurs données personnelles.

Le RGPD apporte une protection significative contre les violations de données en imposant des normes strictes de collecte, de traitement et de stockage des données personnelles. Les entreprises sont tenues de recueillir un consentement explicite pour l'utilisation des données, de notifier rapidement les failles de sécurité et de mettre en place des mesures de sécurité robustes.

La mise en place d’une solution de gestion des accès à privilèges de type bastion informatique contribue grandement à cette mise en conformité au regard des obligations soulevées par le RGPD, notamment l’obligation de renforcer la sécurité par défaut cf l’article 25 alinéa 2 du RGPD.

Avec un portail fédérateur pour gérer les accès sensibles, vous conservez à tout moment visibilité et traçabilité sur l’ensemble des utilisateurs à privilèges qui se connectent aux accès clés de votre SI.

En savoir plus sur PROVE IT

NIS 2

La Directive NIS 2 (Network and Information Systems 2) représente, elle aussi, une avancée significative dans la régulation de la cybersécurité au sein de l'Union Européenne. Adoptée en décembre 2022, elle entrera en vigueur le 17 octobre 2024. Elle succède à la directive NIS 1 et vise à renforcer la protection des infrastructures critiques et des services numériques face aux menaces cybernétiques en constante évolution. Parmi ses évolutions notables, la directive NIS 2 élargit considérablement son champ d'application, incluant désormais les plateformes en ligne et divers acteurs numériques, et plus seulement les opérateurs de services essentiels (dans le cadre de NIS 1).

Les nouvelles obligations imposées par NIS 2 renforcent la sécurité des entreprises en imposant des mesures de prévention, de détection et de réponse aux incidents plus spécifiques. Elle introduit également des critères plus précis pour la gestion des risques, favorisant une approche proactive et personnalisée en fonction du niveau de menace.

Cette directive encourage la coopération entre les entreprises et les autorités compétentes, renforçant le partage d'informations sur les menaces. Elle renforce aussi les sanctions, autorisant des audits des opérateurs essentiels et imposant des amendes significatives en cas de non-conformité.

Les impacts sur les entreprises sont vastes, de la nécessité d'investir dans des technologies avancées de cybersécurité à une adaptation continue face aux menaces émergentes. Notre solution de bastion informatique PROVE IT est une solution clé pour protéger les accès sensibles, contrôler et tracer les comptes à privilèges !

ISO 27001

L'ISO/IEC 27001 est une norme internationale (la plus connue) qui spécifie les exigences pour établir, mettre en œuvre, maintenir et améliorer un Système de Management de la Sécurité de l'Information (SMSI) au sein d'une organisation. Cette norme vise à assurer la confidentialité, l'intégrité et la disponibilité de l'information au sein de l'entreprise.

L'ISO 27001 est pertinente pour toutes les organisations, quels que soient leur taille, leur secteur d'activité ou leur emplacement géographique. Elle fournit un cadre solide pour aider les organisations à protéger leurs informations sensibles et à renforcer leur résilience face aux menaces en constante évolution. Notre solution PROVE IT est une brique essentielle pour la protection, le contrôle et la traçabilité des utilisateurs à privilèges des SI des organisations.

Quelques points clés de l'ISO 27001 :

L'organisation doit développer un SMSI en déterminant ses besoins en matière de sécurité de l'information et en établissant un ensemble de politiques et procédures.

L'ISO 27001 exige une approche basée sur les risques pour identifier, évaluer et traiter les risques liés à la sécurité de l'information.

Des mesures de sécurité spécifiques, appelées contrôles, doivent être mises en œuvre pour répondre aux besoins de sécurité identifiés par l'organisation.

L'organisation doit surveiller en permanence et évaluer l'efficacité de son SMSI. Les résultats de cette évaluation sont utilisés pour améliorer continuellement le système.

Bien que la certification ISO 27001 ne soit pas obligatoire, de nombreuses organisations cherchent à obtenir une certification par des organismes accrédités. Cela démontre leur conformité aux normes internationales en matière de sécurité de l'information.

Certification ANSSI

Au-delà des règlements et directives, les certifications, notamment celles délivrées par l’ANSSI, [ l’Agence Nationale de la Sécurité et des Systèmes d’information], permettent d’identifier des solutions de cybersécurité fiables, reconnues et robustes.

Notre appliance logicielle de PAM – Bastion d’administration PROVE IT fut évaluée et testée par une entreprise agrée avant d’être certifiée Visa de sécurité – CSPN ANSSI [référence 2023/05].

En savoir plus